Des pirates se servent d'attaques par injection de SQL pour attaquer des sites conçus avec le CMS Drupal,

Des pirates se servent d'attaques par injection de SQL pour attaquer des sites conçus avec le CMS Drupal,et y installer de faux ransomwares

Des attaquants se sont servis d’une vulnérabilité sur Drupal, le système de gestion de contenu libre et open source, vieille de deux ans, pour installer un ransomware qui détourne la page d’accueil du site piraté, mais qui, contrairement à ses confrères, ne chiffre pas les fichiers.

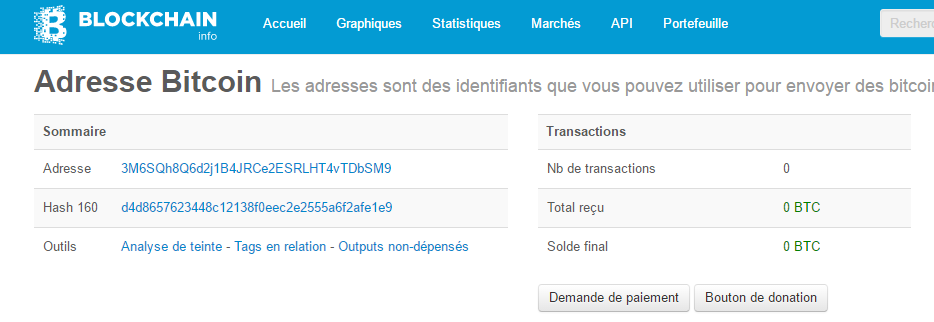

C’est sur un forum Drupal que l’opération a été repérée. L’utilisateur derrière le pseudonyme « reset91 » a indiqué le 23 mars dernier que son site web affiche « site web verrouillé. S’il vous plait veuillez transférer 1,4 Bitcoin à l’adresse 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 pour en déverrouiller le contenu ». En faisant une recherche sur le moteur de Google avec cette adresse comme requête, il s’est avéré que plusieurs sites ont été affectés du même problème.

Stu Gorton, le PDG et cofondateur de Forkbombus Labs, a fourni des informations indiquant que la première infection a été observée le 11 mars et que le rythme des infections s’est accéléré après le 18 mars.

Comment l’infection se produit-elle ? Forkbombus Labs indique que les bots des pirates commencent par scanner les sites web à la recherche de /CHANGELOG.txt, un fichier spécifique au CMS Drupal, mais également à la recherche des fichiers /joomla.xml. Par la suite, les bots vont extraire la version Drupal du site et se servir de la faille répertoriée comme étant CVE-2014-3704 pour pénétrer les sites web et éventuellement modifier le mot de passe administrateur. Pour rappel, la faille CVE-2014-3704,qui affecte les versions 7.x de Drupal avant la version 7.32, désigne une vulnérabilité dans la fonction expandArguments qui permet à des attaquants de lancer des attaques par injection SQL.

Une fois que les attaquants ont pris le contrôle du site après des injections SQL, des opérations automatisées mettent sur place une nouvelle page sur la version Drupal du site sur laquelle sera affiché un formulaire d’upload. Le bot se sert de cette page pour uploader différents scripts qui vont extraire des informations comme les adresses mails et les rendre disponibles sur le chemin /sites/default/files/ sous forme de fichiers téléchargeables. Le .htaccess sera effacé afin que les pirates puissent avoir accès à la page et y télécharger les fichiers.

Par la suite, un binaire écrit dans le langage de programmation Go sera uploadé : le ransomware. Ce dernier va alors supprimer le formulaire d’upload et le remplacer par le message qu’a reçu l’utilisateur « reset91 ».

« Il doit apparaître qu’il s’agit là d’un faux someware et non d’un véritable ransomware et rien n’est vraiment chiffré ou verrouillé », a expliqué Stu Gorton. Et de continuer en disant « ici, le contenu des nœuds disponibles a été remplacé par le nouveau message. Cependant, il semblerait que le bot ait quelques difficultés à remplacer les informations sur des nodes avec des formats atypiques, étant donné que, parmi les différents sites compromis que nous avons observés, plusieurs avaient une large portion de leurs données qui s’avéraient être intactes ». Il a également expliqué qu’il y avait une infrastructure C&C derrière cette attaque.

Le blockchain utilisé pour la transaction n’enregistre à l’heure actuelle aucun versement. Toutefois, cette campagne met en exergue deux éléments. Le premier est la nécessité des mises à jour, dans la mesure où elles viennent colmater des failles de sécurité qui étaient exploitables par des pirates. Et le second est le fait que les ransomwares deviennent des logiciels malveillants vers lesquels se tournent de plus en plus de pirates, bien qu’il ne s’agisse là que d’une tentative qui a échoué.

Source : blog Drupal, CVE-2014-3704, info sur le blockchain, Softpedia

Voir aussi :

le forum CMS (Drupal)

le forum CMS (Drupal) Panama Papers : des versions vulnérables de WordPress et Drupal auraient-elles contribué à la plus grande fuite de données de l'histoire ?

Panama Papers : des versions vulnérables de WordPress et Drupal auraient-elles contribué à la plus grande fuite de données de l'histoire ? Drupal 8 est maintenant disponible en version stable, le CMS apporte plusieurs nouveautés avec cette dernière version

Drupal 8 est maintenant disponible en version stable, le CMS apporte plusieurs nouveautés avec cette dernière version

Vous avez lu gratuitement 1 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.