DROWN, la vulnérabilité dans le protocole SSLv2

DROWN, la vulnérabilité dans le protocole SSLv2 affecte près d'un serveur HTTPS sur trois

Des chercheurs en sécurité ont découvert une faille dans le protocole SSLv2, protocole qui a, soit dit en passant, fêté ses 21 ans d'existence le mois passé et a été officiellement abandonné par l'ITEF en 2011. La faille répertoriée comme étant CVE-2016-0800 a été baptisée DROWN (pour Decrypting RSA using Obsolete and Weakened eNcryption).

Sur un site dédié, les chercheurs expliquent que DROWN est une vulnérabilité sérieuse qui affecte le HTTPS et d'autres services qui reposent sur SSL et TLS, quelques-uns des protocoles de chiffrement utilisés sur internet. « Ces protocoles permettent à tout le monde de naviguer sur le web, d'utiliser des courriels, de faire des achats en ligne et d'envoyer des messages instantanés sans que des parties tierces ne soient en mesure de lire les communications », ont rappelé les chercheurs.

C'est ici que DROWN intervient dans la mesure où la faille permet aux attaquants de déchiffrer les communications et de lire, voire subtiliser des données sensibles de communication parmi lesquelles les mots de passe, les numéros de carte de crédit, les échanges secrets ou même les données bancaires. Selon les calculs des chercheurs, près d'un serveur HTTPS sur trois serait vulnérable à ce type d'attaque (25 % parmi le million de domaines les plus populaires se servant de HTTPS, 22 % parmi les sites de confiance de tous les navigateurs se servant de HTTPS et 33 % parmi les sites HTTPS).

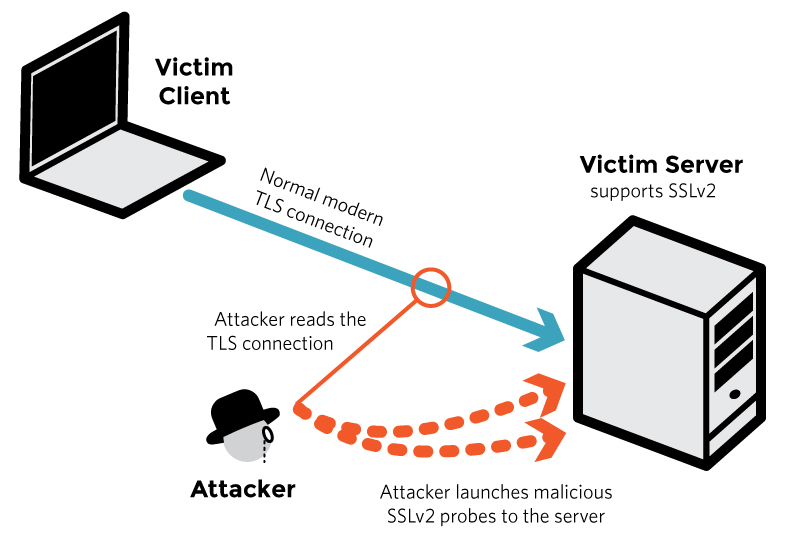

D'où provient le problème ? Malheureusement d'une mauvaise configuration des serveurs web affectés : « les clients et serveurs modernes utilisent le protocole de chiffrement TLS. Malheureusement, suite à des erreurs de configuration, de nombreux serveurs supportent également SSLv2, un prédécesseur de TLS daté des années 90 ».

Nombreux sont les clients qui se connectent aux serveurs web et qui ne supportent pas SSLv2. D'ailleurs, les transactions sont généralement faites en se servant d'un protocole de chiffrement plus récent. C'est pourquoi les chercheurs précisent que « ce support n'était pas dérangeant dans la pratique, étant donné qu'aucun client mis à jour ne se sert de SSLv2. Aussi, bien que SSLv2 soit connu pour son insécurité, prévoir simplement un support pour SSLv2 n'a pas été considéré comme un problème étant donné que les clients ne s'en servaient pas ».

Cependant, la simple présence du support de SSLv2 s'avère être une menace pour les serveurs modernes et les clients : « elle permet aux attaquants de déchiffrer les connexions modernes TLS entre les clients et serveurs mis à jour en envoyant des sondes à un serveur qui prend en charge SSLv2 et en se servant de la même clé privée ».

Les chercheurs expliquent être parvenus à mettre en place une attaque de ce type à l’aide d’une infrastructure basée sur Amazon EC2 et pour un coût total de 440 dollars et environ 8 heures d’analyse des échanges : « environ 40 000 connexions de la sonde et 2^50 opérations sont nécessaires pour déchiffrer une connexion TLS de la victime sur 900 ». Selon eux, l’attaque peut être considérablement simplifiée dès lors qu'elle est combinée à une autre faille découverte dans OpenSSL et colmatée l'année dernière. Aussi, si le serveur utilise une version d'OpenSSL plus ancienne que les 1.0.2a, 1.0.1m, 1.0.0r ou 0.9.8zf, alors l'attaque prendra « moins d'une minute à l'aide d'un seul PC ».

Comment savoir si un serveur est vulnérable à DROWN ? L'une des conditions ci-dessous est suffisante pour que ce soit le cas :

- le serveur autorise les connexions SSLv2 : ce cas de figure est plutôt récurrent, à cause d'une mauvaise configuration et des paramètres par défaut inappropriés. Les chercheurs ont estimé que 17 % des serveurs HTTPS continuent d'autoriser des connexions SSLv2 ;

- la clé privée du serveur est utilisée sur n'importe quel serveur qui autorise des connexions SSL2v, même pour un protocole différent : plusieurs entreprises réutilisent le même certificat et la même clé sur leur serveur web et mail par exemple. Dans le cas d'espèce, si le serveur mail supporte SSL2v et le serveur web ne le supporte pas, un attaquant peut se servir du serveur mail pour briser le chiffrement des connexions TLS du serveur web. Les chercheurs avancent que lorsqu'ils prennent en considération les clés réutilisées, ce sont 16 % des serveurs HTTPS qui viennent s'ajouter à la liste des serveurs vulnérables, rendant donc le total à 33 % de serveurs vulnérables.

Aussi, pour corriger cette faille, il convient aux opérateurs côté serveur de s'assurer que les clés privées ne sont pas réutilisées avec un serveur qui autorise les connexions SSL2v : ceci inclut les serveurs web, les serveurs SMTP, les serveurs IMAP et POP, ou tout autre logiciel prenant en charge SSL / TLS.

Il convient également de désactiver SSLv2. Les chercheurs ont reconnu que cette tâche pouvait s'avérer un peu compliquée et relative au serveur logiciel spécifique. Raison pour laquelle ils ont donné quelques instructions pour des produits populaires comme OpenSSL, Microsoft IIS (Windows Server), Network Security Service (NSS).

Source : attaque DROWN

Voir aussi :

forum sécurité

forum sécurité

Vous avez lu gratuitement 4 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.