La face cachée des sites de torrent : une étude s'intéresse aux statistiques relatives à la distribution de malwares

La face cachée des sites de torrent : une étude s'intéresse aux statistiques relatives à la distribution de malwares sur ces types de plateformes

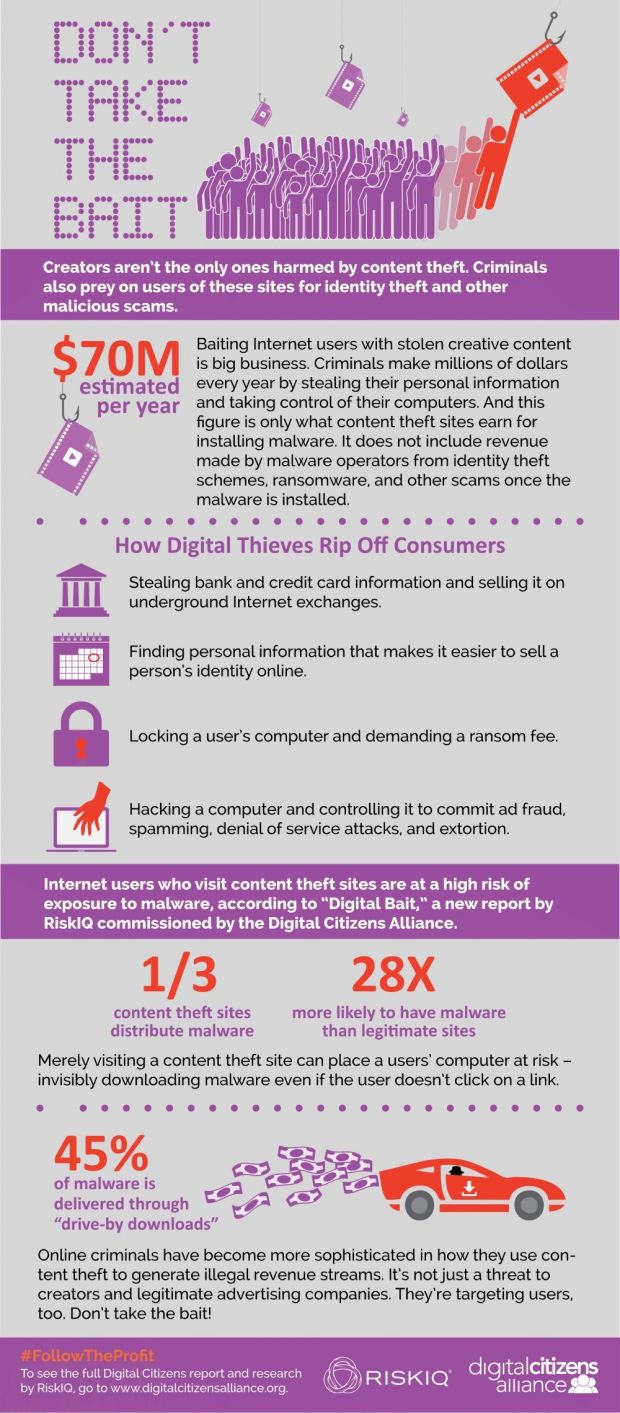

Une étude commandée par Digital Citizens Alliance (DCA), un groupe spécialisé dans les recherches liées au cybercrime, à RiskIQ, une entreprise de cybersécurité, s’est intéressée à un échantillon de 800 sites torrent et a estimé qu’un site de torrent sur trois a distribué des logiciels malveillants sur la période allant de juin à août 2015. Une proportion suffisante pour infecter potentiellement au bas mot 12 millions d’internautes américains par mois, comme l’avancent les chercheurs.

L’objectif de ce rapport était de trouver les connexions entre les contenus des « sites distribuant des copies illégales de films et de séries télé » et les logiciels malveillants. Pour y parvenir, les chercheurs ont décidé de scinder l’étude en deux parties : la première était une étude quantitative durant laquelle était analysé le taux d’exposition aux logiciels malveillants sur un échantillon de contenu issu de ces types de sites et qui a été comparé à un groupe de contrôle représentatif des autres sites web. La seconde était une étude sur l’écosystème de distribution des logiciels malveillants et le rôle joué par les sites de torrent.

800 sites ont ainsi constitué l’univers de recherche : 25 sites issus de l’édition 2015 du rapport Notorious Market, le top 25 des sites issus du Google Transparency Report (GTR) le mois précédent le scan, et 750 sites sélectionnés au hasard dans la pile du haut (250), du milieu (250) et du bas (250) du GTR avec au minimum 20 000 demandes de retrait pour cause de violation du droit d’auteur depuis la création du GTR.

Le groupe de contrôle pour sa part se devait de représenter les médias légaux ainsi que les sites d’ordre général : 100 sites ont été sélectionnés sur la liste des médias légaux publiée par Where to Watch, un site qui publie des substituts légaux aux sites de téléchargement violant le copyright. Cent cinquante sites ont été sélectionnés en se référant au classement Alexa et en utilisant la même méthode qu’avec GTR (pris au hasard dans la pile du haut, du milieu et du bas).

L’étude a trouvé que 33 pour cent des sites dans le groupe test a eu au moins un incident lié à un logiciel malveillant durant le mois, tandis que dans le groupe témoin ce ratio était de deux pour cent. De plus, l’étude a montré que les utilisateurs étaient 28 fois plus susceptibles d’être infectés par des logiciels malveillants lorsqu’ils visitaient un site dans le groupe test comparé au groupe témoin.

Comment les logiciels malveillants se propagent-ils ? Sur 45 % des cas, ils sont téléchargés via un « drive-by downloads » qui ne nécessite pas que l’utilisateur ait à cliquer sur quoi que ce soit, il suffit qu’il se rende simplement sur la page compromise et le tour est joué. Dans 55 % des cas, c’est l’utilisateur qui doit lui-même initialiser le téléchargement.

Les chevaux de Troie et les publiciels sont les logiciels malveillants prédominants avec respectivement 54 % et 29 % des parts, bien loin des botnet et de leurs 3 %.

L’étude explique que « peu de personnes qui utilisent les sites à contenus piratés, ou dont les membres de leur famille utilisent de tels sites, réalisent qu’elles sont devenues la cible de logiciels malveillants. Et des logiciels malveillants impliquent bien plus qu’un ordinateur qui devient lent, il expose tout le monde qui l’utilise (enfant, épouse, colocataire) à la possibilité d’être la victime d’un schéma criminel quelconque ». Typiquement, les risques pour les consommateurs ont été répertoriés en trois catégories :

- le vol de données : c’est le problème le plus récurrent. Les chevaux de Troie comme Dyre, Zeus, Shyloc ou Ramnit ont été conçus pour voler les identifiants des victimes à grande échelle. Une fois que l’utilisateur a malencontreusement téléchargé le logiciel, l’attaquant récupère les identifiants de la même institution financière et les vend dans le marché noir pour un prix variant entre 2 et 135 dollars par identifiant, dépendant de la qualité. Si les kits de Trojan demandaient de grandes capacités techniques autrefois, de nos jours, il suffit que quelqu’un ait des connaissances basiques pour qu’il soit en mesure d’en déployer un ;

- les rançongiciels : pour recouvrer des données, les opérateurs des rançongiciels ont demandé une somme comprise entre 100 et 500 dollars, « le même montant qu’un service de récupération de données pourrait demander dans la plupart des villes américaines » remarque le rapport. En juin 2015, le FBI a rapporté avoir reçu des plaintes qui se chiffraient à 18 millions de perte à cause des rançongiciels sur l’année 2014 uniquement ;

- les RAT : ici l’attaquant a un accès complet à l’ordinateur. Non seulement il peut y télécharger des logiciels, récupérer des données ou même des fichiers, mais ils peuvent également avoir accès à des périphériques comme la webcam. Le rapport note qu’il arrive souvent que des attaquants qui « possèdent » l’ordinateur d’une victime en profitent pour la faire chanter après avoir pris une photo nue ou avoir saisi des documents compromettants sur son ordinateur. D’autres en profitent pour activer la webcam pour des sessions de streaming de la vie privée de la victime qui seront vendues dans les forums de voyeurs.

Mais même les annonceurs sont menacés. En 2014, Double Verify, un spécialiste de la vérification du commerce de la publicité, a observé que les sites aux contenus piratés ont des caractéristiques uniques qui les rendent idéals pour un blanchiment de trafic. Ils ont un fort trafic, mais le contenu piraté fait fuir les annonceurs premium. Aussi, les schémas de fraudes leur permettent de gagner de l’argent sur le dos de ces annonceurs premium à leur insu. Pour les personnes derrière les fraudes à la publicité, un site à contenu piraté offre un vase pour recueillir de précieux clics d’utilisateurs. Le rapport tire la sonnette d’alarme : « la prolifération de logiciels malveillants via les sites à contenus piratés, qui s’est vue multipliée par trois, devrait inquiéter les annonceurs ». Pourquoi ? Parce que plus de malwares implique plus de bots, mais également plus de bloqueurs de publicités.

Le rapport chiffre à 3,3 millions de dollars le montant annuel généré par l’échantillon de 229 sites de l’échantillon. En faisant des projections avec les 4865 sites du GTR qui ont reçu au minimum 1000 demandes de retrait pour violation de droit d’auteur l’année dernière, ils ont estimé à 70 millions de dollars le revenu annuel de ce type d’activité.

Source : résultat de la recherche (au format PDF)

Vous avez lu gratuitement 6 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.