OmniRAT, le spyware qui donne le contrôle de vos dispositifs tournant sur Android, Windows, OS X et Linux

OmniRAT, le spyware qui donne le contrôle de vos dispositifs tournant sur Android, Windows, OS X et Linux a été identifié par Avast

Durant les mois précédents, les spécialistes en sécurité ont remarqué un regain d’intérêt pour les RAT (Remote Access Trojan) dans le marché noir. Après DroidJack ou AndroRAT qui donnent aux attaquants la capacité d’intercepter les messages SMS, de voir l’historique d’appel et de navigation, d’accéder à la liste de contacts et même au microphone et à la caméra sur la plateforme Android.

Cette fois-ci, c’est le spécialiste en sécurité Avast qui a découvert OmniRAT, un programme similaire à DroidJack, mais qui ne va pas se limiter à la plateforme Android ; le spyware peut également être déployé sur des dispositifs tournant sur Windows, Linux ou Mac OS X.

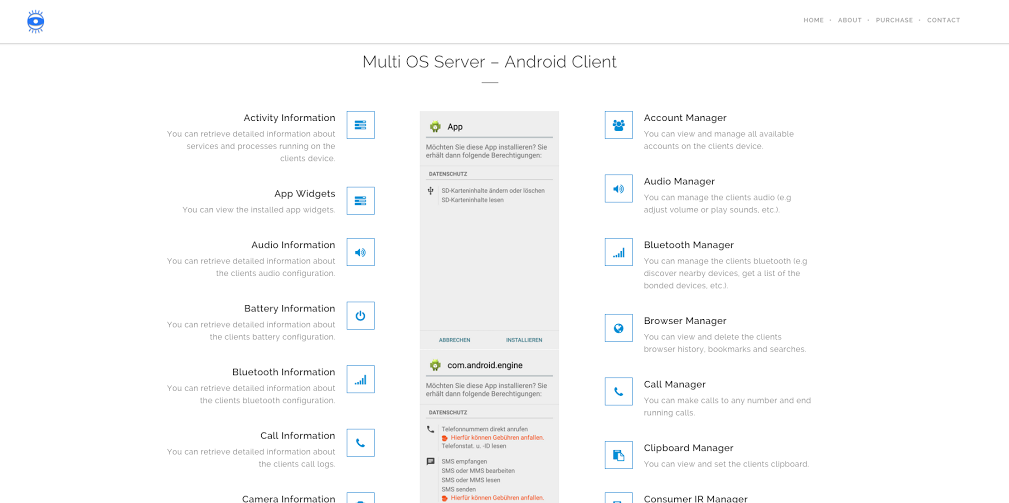

Sur le site web est disponible la liste des évènements que vous pouvez provoquer une fois que vous avez le contrôle d’un dispositif Android comme récupérer des informations détaillées sur les services et les processus en cours d’exécution sur l’appareil, voir et effacer l’historique de navigation, lancer des appels ou envoyer des messages SMS, effectuer un enregistrement audio, exécuter des commandes sur l’appareil et plus encore.

Comme DroidJack, il est possible de se fournir en ligne, mais la différence de prix est énorme : si DroidJack coûte environ 210 dollars, le prix d’OmniRAT varie entre 25 et 50 dollars en fonction du dispositif qui doit être contrôlé.

Nikolaos Chrysaidos, l’ingénieur Avast qui a fait cette découverte, a expliqué qu’une version personnalisée d’OmniRAT se répand actuellement via l’ingénierie sociale. Il est arrivé à cette conclusion après avoir lu le témoignage d’un utilisateur allemand sur un forum technologique qui a décrit comment un RAT a été installé sur son dispositif Android via un SMS.

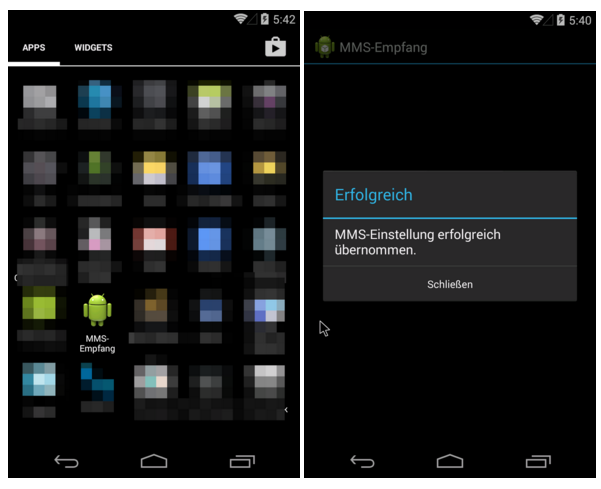

« L’auteur du message a reçu un SMS lui indiquant qu’un MMS lui avait été envoyé (dans l’exemple, un numéro allemand s’affiche et le message SMS est écrit en allemand). Par la suite, le SMS affiche « ce MMS ne peut pas vous être envoyé directement à cause de la vulnérabilité Android StageFright. Accédez au MMS dans les trois jours avec votre numéro de téléphone et entrez votre code PIN. » Une fois que le lien est visité, une page où il vous est demandé d’entrer votre numéro de téléphone et votre code PIN se charge. Une fois que vous entrez votre numéro et votre code, un APK, mms-einst8923, est téléchargé sur votre dispositif Android. Une fois que mms-einst8923.apk est installé, il charge un message dans votre téléphone pour vous indiquer que les paramètres MMS ont été modifiés avec succès et charge une icône qui porte le nom « Récupération de MMS » sur votre téléphone, explique Chrysaidos.

Une fois que la victime touche l’icône, l’APK extrait alors OmniRAT. Chrysaidos explique que l’APK requiert des utilisateurs qu’ils lui octroient de nombreuses permissions comme l’édition des messages textes, la lecture du journal d’appel et des contacts, la modification ou la suppression des éléments de la carte mémoire. « Si toutes ces permissions semblent évasives et que vous pouvez vous demander « pourquoi quelqu’un devrait donner à une application autant de permissions ? », il en est de même pour de nombreuses applications de confiance et les plus téléchargées sur le Google Play Store. La différence réside dans la source des applications. Je recommande souvent aux utilisateurs de lire les permissions attentivement. Cependant, lorsqu’une application que vous avez téléchargée directement depuis le Google Play Store vous demande des permissions, c’est difficilement une application malicieuse. Aussi, je recommande de télécharger directement depuis le Google Play Store. Si, comme dans ce cas, l’application est téléchargée depuis une source qui n’est pas fiable, les utilisateurs doivent encore être plus attentifs aux permissions qui sont demandées », note le chercheur.

Une fois qu’OmniRAT est installé, les cybercriminels ont un contrôle sur la liste de contacts du dispositif et peuvent alors propager le spyware à plus de personnes. « Dans cette variante d’OmniRAT, il y a une fonction pour l’envoi de SMS multiples. Ce qui la rend particulièrement dangereuse est le fait que les SMS propagés par OmniRAT depuis le dispositif infecté vont apparaître comme étant en provenance d’un contact fiable pour les destinataires, les rendant plus susceptibles de suivre le lien et de voir leur propre dispositif infecter », précise le chercheur.

Source : blog Avast

Voir Aussi :

La plupart des dispositifs Android sont vulnérables à l'exploit Stagefright qui permet de contrôler un appareil en se servant d'un MMS

La plupart des dispositifs Android sont vulnérables à l'exploit Stagefright qui permet de contrôler un appareil en se servant d'un MMS

Vous avez lu gratuitement 6 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

pour prouver mes dires. c'est pour ça que je me permet de dire qu'ils sont nul et malheureusement les plus télécharger.

pour prouver mes dires. c'est pour ça que je me permet de dire qu'ils sont nul et malheureusement les plus télécharger.