Une campagne de publicités vérolées ciblant les utilisateurs Windows et OS X

Une campagne de publicités vérolées ciblant les utilisateurs Windows et OS X sévit sur Yahoo, YouTube, Amazon et d'autres sites

Selon des chercheurs de Cisco, une nouvelle campagne de diffusion de malware via des publicités vérolées a été découverte et affecte au total 74 domaines, parmi lesquels amazon.com, ads.yahoo.com, youtube.com, javaupdating.com ou encore winrar.com.

Talos Security Research a découvert une campagne à grande échelle de malvertising (ou malware advertising), une méthode permettant à un hacker de s’appuyer sur la publicité pour télécharger son malware. A cause du nom de centaines de sous-domaines appartenant à ce réseau, plus précisément « stan.mxp2099.com » et « kyle.mxp2038.com », les chercheurs de Cisco ont décidé de baptiser cette campagne « Kyle and Stan ».

Concrètement, même si l’attaque avait plusieurs variantes, voici les étapes autour desquelles chacune d’elles gravitait :

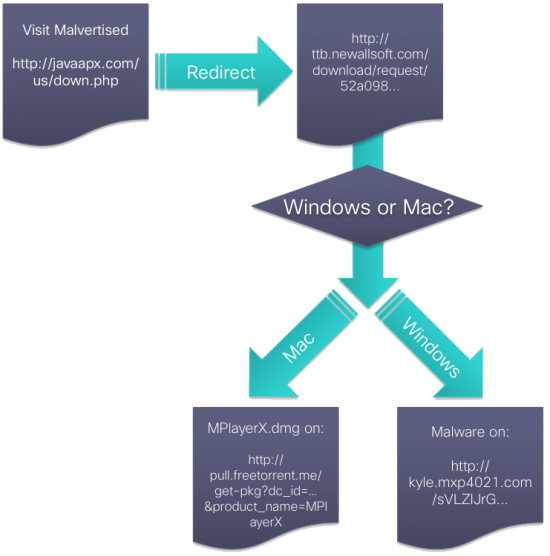

- l’utilisateur visite une page avec une publicité vérolée ;

- il est ensuite redirigé vers un site différent qui effectuera une redirection en fonction du paramètre user agent : suivant que l’utilisateur se trouve sur Windows ou sur Mac, il sera redirigé vers le malware approprié pour affecter son système d’exploitation ;

- la page finale amorce le téléchargement du fichier vérolé.

Une fois les victimes redirigées vers l’URL finale, le site lance automatiquement le téléchargement d’une pièce unique de malware pour chaque utilisateur. Le fichier se présentera sous la forme d’un logiciel légitime, comme un lecteur média, et embarquera le malware ainsi qu’une configuration unique pour chaque utilisateur. « Les attaquants se basent totalement sur des techniques de social engineering afin d’amener l’utilisateur à installer le package logiciel », expliquent les chercheurs.

La taille du réseau « Kyle and Stan » est difficile à estimer. Cependant, les chercheurs ont pu trouver jusqu’à présent plus de 700 domaines affiliés à ce réseau, même s’ils estiment qu’ils ne doivent probablement être que la partie émergée de l’iceberg. « Le processus pourrait être automatisé, ce qui facilite la création d’un grand nombre de domaines », ont avancé les chercheurs.

« Le nombre important de domaines permet à des hackers d’utiliser un domaine particulier sur un temps très limité, de le détruire et d'en utiliser un autre en vue des prochaines attaques », a expliqué Armin Pelkmann, co-auteur de la recherche. Chaque malware déployé dispose d'une empreinte unique « ce qui permet de contourner les solutions de sécurité qui se basent sur la réputation et les listes noires », a-t-il expliqué.

Cisco n’a pas identifié le réseau d’annonces qui sert de relai à la transmission des publicités vérolées. Bien que les régies publicitaires essaient de filtrer les annonces qui sont diffusées, il arrive occasionnellement que des annonces vérolées passent entre les mailles, ce qui est équivalent à un grand nombre de victimes potentielles pour un site avec un fort trafic.

« Kyle and Stan » est en activité depuis le 05 mai et les activités les plus importantes ont été enregistrées entre la mi-juin et début juillet, mais les attaques continuent d’être perpétrées. Une liste complète des domaines référents au réseau « Kyle and Stan » est disponible sur le blog de Cisco.

Source : blog Cisco

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 7 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.