Des chercheurs s’intéressent au Réseau anonyme Tor

Des chercheurs s’intéressent au Réseau anonyme Tor Ils découvrent des relais sortant compromettant la sécurité et la confidentialité du réseau

L’histoire aurait pu s’arrêter à une simple phrase du genre « Des chercheurs s’intéressent au réseau anonyme Tor », mais ce n’est pas le cas, en effet 02 chercheurs de l’université de Karlstad en Suède ont récemment découvert des serveurs relais du réseau Tor, qui tentaient de compromettre sa sécurité et sa confidentialité.

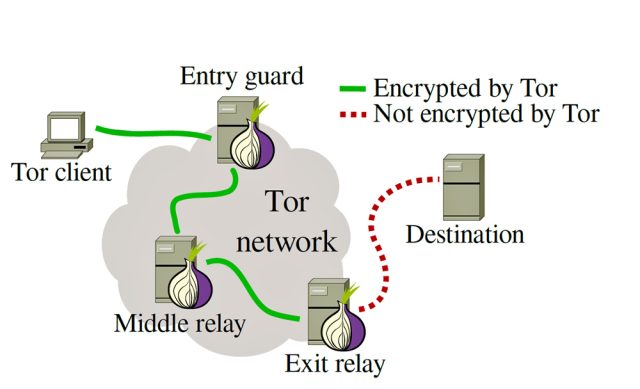

Il faut savoir que le réseau anonyme offre sécurité et confidentialité en chiffrant toutes les communications s’effectuant entre les différents relais de Tor, néanmoins parce qu’il est sécurisé et qu’Internet ne l’est pas, il est nécessaire que les utilisateurs s’assurent du chiffrement de la communication de bout en bout, sans cela ils s’exposeraient à des vulnérabilités au niveau des relais sortants, qui font office de pont entre Tor et Internet [Voir l’image ci-dessous].

L’étude « Spoiled Onions :Exposing Malicious Tor Exit Relays » réalisée par Stefan Lindskog et Phi-lipp Winter, portant sur les relais sortants a permis de découvrir que 25 d’entre eux étaient compromis, sur un ensemble moyen de 1000 disponible à chaque instant.

Ces serveurs dans la plupart des cas utilisaient la très ancienne version 0.2.2.37 du client Tor, remplaçaient des certificats électroniques approuvés par d’autres non signés puis les utilisaient pour des attaques de type SSL Stripping ou de type« Homme du milieu » sur du HTTPS ou du SSH.

Certains pourraient y voir une mainmise de la NSA ou d’une autre agence gouvernemental, toutefois selon les auteurs de la recherche tout porte à croire que c’est le fruit d’un groupe d’activiste méconnu, la question reste donc posée.

Suite à ces révélations et vu son statut de membre du projet, Philipp Winter a tenu à s’exprimer sur le blog de Tor en rappelant que cela n’affecte que quelques relais sortants, véhiculant un faible trafic, que TorBrowser inclut par défaut l’extension HTTPS-Everywhere et qu’il est nécessaire de crypter ses données bout en bout en lâchant cette phrase : « Plaintext over Tor is still plaintext ».

Source : Publication des chercheurs , Blog de Tor, liste des serveurs relais concernés

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 6 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.