CryptoLocker : un département de police contraint de payer la rançon,

CryptoLocker : un département de police contraint de payer la rançon, 750 dollars en bitcoins pour regagner l'accès à ses fichiers

Le quotidien Herald News de la région de Swansea (Massachusetts) a rapporté que le Département de Police de la région a été victime du ransomware CryptoLocker. Après que plusieurs de leurs images et documents aient été chiffrés par le malware, les forces de l'ordre se sont retrouvées dans l'obligation de suivre les directives dictées par CryptoLocker. C'est ainsi qu'ils ont déboursé la somme de 750 dollars en Bitcoins pour pouvoir récupérer leurs fichiers.

« [Le cheval de Troie] est si compliqué et réussi que vous devez acheter ces bitcoins, dont nous n'avions jamais entendu parler » explique à la presse le lieutenant de Police Gregory Ryan. Il s'est toutefois gardé d'expliquer la raison pour laquelle ces dossiers étaient si importants qu'un service de police juge préférable de payer une rançon aux hackers. « Une bonne leçon pour ceux qui ont eu affaire à lui » estime-t-il. Et de préciser que l'infection n'a pas causé de dommages au système du service utilisé pour enregistrer des rapports officiels ou des images. « Nous n'avons jamais été compromis » assure-t-il.

« Le virus n'est plus là. Nous avons mis à jour notre logiciel antivirus. Nous allons essayer de nous serrer la ceinture et faire appel à des experts, mais comme tous les experts en informatique disent, il n'y a aucun moyen infaillible pour verrouiller votre système » a déclaré le lieutenant.

Pour Gavin Millard, directeur technique de l'entreprise de sécurité Tripwire, « avec le FBI et la NCA Royaume-Uni qui indiquent que ce type d'activité ne devrait pas être encouragée par le paiement de la rançon , il est surprenant de voir que le service de police local paye pour regagner l'accès aux fichiers ». Et de rajouter que « ce qui est plus inquiétant cependant, c'est l'absence apparente de la sécurité et des procédures de sauvegarde sur des systèmes qui pourraient abriter des documents critiques et hautement confidentiels ».

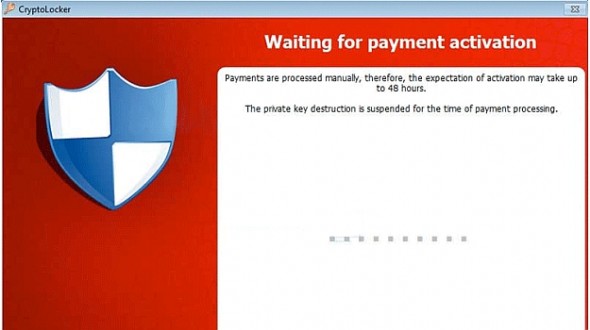

Les campagnes couronnées de succès de CryptoLocker provoquent une inquiétude grandissante. Le malware se distingue des autres ransomware par sa technique de chiffrement des fichiers de la victime, mais aussi parce qu'il exige un paiement en bitcoins qui, contrairement à un paiement classique, s'avère difficile voire impossible à tracer ou à bloquer.

CryptoLocker se propage principalement via des pièces jointes, généralement un fichier PDF qui prétend provenir d'un ministère ou d'un service de livraison. Comme toujours, les experts conseillent de ne pas ouvrir les pièces jointes si vous n'êtes pas sûr de son contenu et de la source.

« La seule raison pour laquelle ce type d'attaque est une réussite c'est parce que les gens sont prêts à payer, » commente John Hawes sur le blog de Sophos. « Si personne ne payait, il n'y aurait pas de ransomeware ». D'autres experts comme le U.S. Computer Emergency Readiness Team (CERT) exhortent eux aussi les personnes touchées par CryptoLocker à ne pas payer la rançon, mais de signaler l'incident au Internet Crime Complaint Center du FBI. Ils rappellent également que les utilisateurs doivent régulièrement sauvegarder leurs fichiers importants sur des disques durs externes.

Sources : Herald News, Sophos, US CERT

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ?

Vous avez lu gratuitement 5 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.