Android : des chercheurs transforment les accéléromètres en espions

Android : des chercheurs transforment les accéléromètres en espionsCapables d’enregistrer des suites de chiffres comme ceux des codes PIN

Un professeur et un doctorant de l’Université de Pennsylvanie, accompagnés d’un chercheur d’IBM ont développé une preuve de faisabilité (PoC) particulièrement ingénieuse pour mettre au jour une faille de sécurité d’Android qui pourrait s’avérer particulièrement embarrassante.

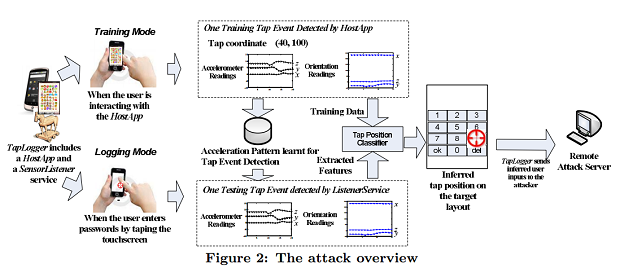

L’idée générale est d’utiliser l’accéléromètre et les capteurs de mouvements pour déterminer quelle touche tape l’utilisateur sur son écran. Le « truc » vient du fait qu’à chaque fois qu’une « touche » est choisie sur l’écran tactile, le smartphone bouge légèrement dans un sens ou dans l’autre.

Inefficace pour un clavier entier, la méthode s’avère redoutable pour les chiffres.

Baptisé TapLogger, ce Proof of Concept a par exemple été capable d’enregistrer des codes PIN ou des suites de chiffres lors de transactions bancaires téléphoniques.

Les trois experts soulignent que l’accès à l’accéléromètre et au capteur de mouvements n’est pas protégé et qu’il peut donc se faire sans aucune demande d’autorisation à l’utilisateur.

L’exploitation de ces outils dans le cadre d’actions malicieuses pourrait se développer si rien n’est fait pour les sécuriser. « Alors que les applications qui reposent sur les capteurs de mouvement sont en plein boom, leurs implications pour la sécurité et la vie privée ne sont pas encore bien comprises », constatent les auteurs du PoC.

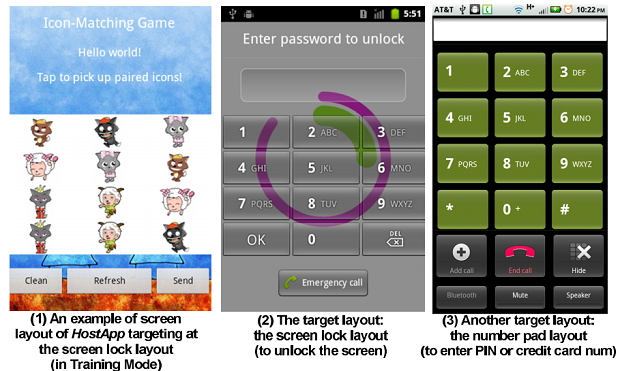

TapLogger nécessite une phase d’apprentissage pour affiner l’identification des touches. Dans ce prototype, cette phase est rendue possible par la nature même de l’application dans laquelle il se cache.

Celle-ci demande à l’utilisateur d’interagir avec l’écran (dans le cadre d’un jeu par exemple) ce qui lui permet d’observer et d’analyser les orientations de l’appareil en fonction des résultats escomptés. Plus le possesseur du téléphone l’utilise, plus l’acuité de TapLogger s’améliore.

Au final, cette preuve de faisabilité n’est pas la première à utiliser ce type de technique. Mais elle est une des plus efficaces avec des taux de réussite tournant autour des 90 %.

Si elle cible particulièrement Android, les trois experts précisent que l'attaque pourrait parfaitement réussir sur iOS et BlackBerry. « Pourrait », car deux limitations existent actuellement.

iOS ne supporte en effet pas le multitâche (pas encore ?). TapLogger ne pourrait donc pas fonctionner en tache de fond fantôme.

Quant à BlackBerry, la plupart des modèles sont équipés d’un clavier physique, ce qui les met à l’abri. En tout cas jusqu’à la prochaine démonstration de l’équipe qui promet de se pencher plus particulièrement sur le cas du constructeur canadien. Sans oublier que RIM, la société derrière ces téléphones, prend elle aussi le virage du tactile.

TapLogger a donc de quoi faire réfléchir Google, et plus largement tous ses concurrents éditeurs d’OS mobiles.

Le « paper » des développeurs de TapLogger sur le site de l’Université de Pennsylvanie (PDF)

Le « paper » des développeurs de TapLogger sur le site de l’Université de Pennsylvanie (PDF)Et vous ?

Impressionné(e) par ce PoC ?

Impressionné(e) par ce PoC ? Faut-il « durcir » l’accès à l’accéléromètre et aux différents capteurs des smartphones ?

Faut-il « durcir » l’accès à l’accéléromètre et aux différents capteurs des smartphones ?

Vous avez lu gratuitement 839 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.