Le ver extrêmement sophistiqué Duqu gagne du terrain et touche à présent (au moins) huit pays, dont la France et la Suisse.

C'est ce qui vient d'affirmer le spécialiste des solutions de sécurité Symantec, qui en sait désormais plus sur les voies empruntées par le Trojan pour se répandre et s'installer, sans pour autant arriver à cerner toute l'ampleur de la menace.

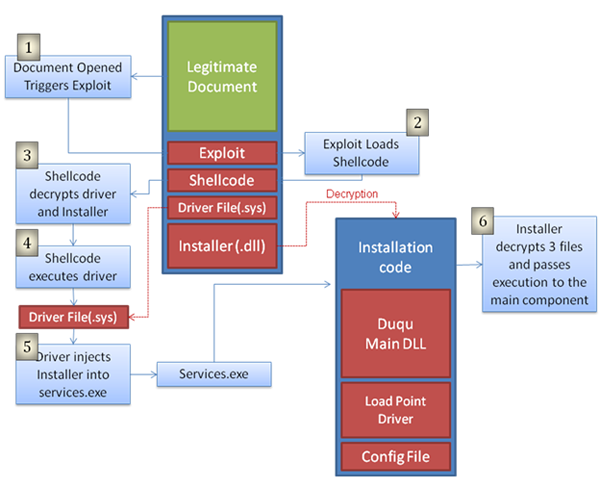

Des fichiers Word infectés, conçus par les cybercriminels, exploitent une faille Zero-day du noyau de Windows qui permet l'exécution du code et l'installation des binaires de Duqu. Symantec ne liste pas les versions de Windows concernées, mais précise que Microsoft travaille diligemment pour sortir un correctif et un bulletin de sécurité.

Mais ce n'est d'après Symantec que l'une des nombreuses formes d'attaques utilisées pour infecter les ordinateurs.

D'autres découvertes ont conduit à la fermeture d'un nouveau centre de contrôle et de commande localisé en Belgique. Les attaquants seraient par ailleurs « capables de répandre Duqu dans les ordinateurs des zones non sécurisées et les contrôler à travers un protocole de contrôle et de commande en peer-to-peer », affirme Symantec.

Il convient de préciser que le mérite d'une grande partie de ces avancées de recherche revient à la collaboration de Symantec avec CrySyS Labs, la petite firme de sécurité qui a découvert Duqu (lire ci-devant) et a préféré confier sa divulgation à Symantec par peur de représailles.

Les deux entreprises ne proposent pour le moment aucune parade pour éviter la contamination de son ordinateur.

Flux de l'infection par Duqu

Source : Symantec