MongoDB : comment éviter les attaques qui prennent en otage vos donnés ?

MongoDB : comment éviter les attaques qui prennent en otage vos donnés ? Un billet de l'entreprise pour essayer d'endiguer ce phénomène

Des attaques impliquant des pirates informatiques qui copient des données de bases de données non sécurisées, suppriment l'original et demandent une rançon de quelques centaines d’euros en Bitcoin pour renvoyer les données volées au propriétaire se sont multipliées. En une semaine, près de 30 000 bases MongoDB ont été ainsi prises en otage sur 100 000 qui ont été répertoriées par des chercheurs comme étant vulnérables..

Comme d'autres bases de données NoSQL, MongoDB a souffert de lacunes de sécurité pendant des années. Lorsque MySQL, PostgreSQL et d'autres bases de données relationnelles tendent à avoir recours à une forme quelconque d'autorisation, les bases de données MongoDB sont exposées à Internet et ne nécessitent pas d'informations d'identification immédiatement par défaut.

Face à ces vagues d’attaques qui visent à prendre en otage des instances MongoDB, Andreas Nilsson, Director of Product Security chez MongoDB a publié un billet dans lequel il explique aux administrateurs comment éviter ce type d’attaque. « Ces attaques peuvent être évitées grâce aux nombreuses protections de sécurité intégrées à MongoDB. Vous devez utiliser ces fonctionnalités correctement et notre documentation de sécurité vous aidera à le faire », assure-t-il.

Il rappelle par exemple que la dernière version de MongoDB 3.4 vous permet de configurer l'authentification sur un système non protégé sans encourir de temps d'arrêt.

Le service hébergé de base de données MongoDB Atlas fournit plusieurs niveaux de sécurité pour votre base de données. Il s'agit notamment du contrôle d'accès robuste, de l'isolement du réseau à l'aide des VPC d'Amazon et du VPC Peering, des listes blanches IP, du cryptage des données en vol utilisant TLS / SSL et du chiffrement optionnel du système de fichiers sous-jacent.

Il propose également quelques étapes pour diagnostiquer et répondre à une attaque et rappelle également l’existence d’une liste de vérification de sécurité qui peut s’avérer très utile. .

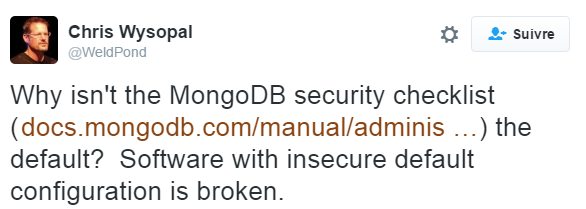

Néanmoins, Chris Wysopal, le directeur de la technologie chez Veracode, a soutenu qu’un logiciel doit être sécurisé dès qu’il est installé : « pourquoi la liste de contrôle de sécurité MongoDB n'est-elle pas la valeur par défaut? », s’est-il indigné.

Mais Victor Gevers a eu des propos plus modérés à l’endroit de MongoDB. Il a rappelé l’avoir critiqué par le passé mais a insisté sur le fait que les propriétaires de base de données doivent prendre leurs responsabilités lorsqu’il s’agit de configurations. Pour lui, la croissance des installations MongoDB mal configurées est le reflet des pressions du temps sur le marché. « Les gens aiment bien suivre un tutoriel pour installer un serveur, mais n'ont aucune idée de ce qu'ils font », a-t-il dit. Il n’a pas épargné l'automatisation DevOps qui tend à déployer des serveurs distants sans nécessairement les sécuriser correctement. Le chercheur a recommandé de suivre les recommandations de sécurité de MongoDB, de bloquer le port 27017 sur votre pare-feu ou de configurer MongoDB pour un accès en localhost (127.0.0.1) via /etc/mongodb.conf puis redémarrer la base de données.

Un porte-parole de MongoDB dans les locaux de New York a insisté sur le fait que MongoDB n’est pas moins sécurisé qu’une base de données relationnelles comme MySQL ou PosteSQL : « MongoDB dispose des capacités de sécurité robustes que l'on pourrait attendre d'une base de données moderne (...) C'est dans la nature d’un logiciel de base de données que les administrateurs puissent activer et désactiver certaines options. Ceci n'est pas spécifique à MongoDB et demeure important pour la façon dont de nombreuses applications peuvent être développées ».

Et d'ajouter « qu’être open-source signifie également que n'importe qui peut télécharger le produit et le déployer comme bon lui semble ». « En fin de compte, la sécurité des bases de données se résume à deux choses : le logiciel bien fait et l'utilisation responsable. Par exemple, avec MongoDB Atlas, notre base de données prête à la production en tant que service, le contrôle d'accès est activé par défaut. Les utilisateurs de MongoDB Cloud Manager ou Ops Manager peuvent permettre aux alertes de détecter si leur déploiement est exposé sur Internet ».

Source : comment éviter les attaques malveillantes qui prennent en otage vos données, check-list de sécurité

Vous avez lu gratuitement 3 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.