La perte de données suite au départ d'un employé constitue un problème majeur pour les entreprises,

La perte de données suite au départ d'un employé constitue un problème majeur pour les entreprises,d'après une étude

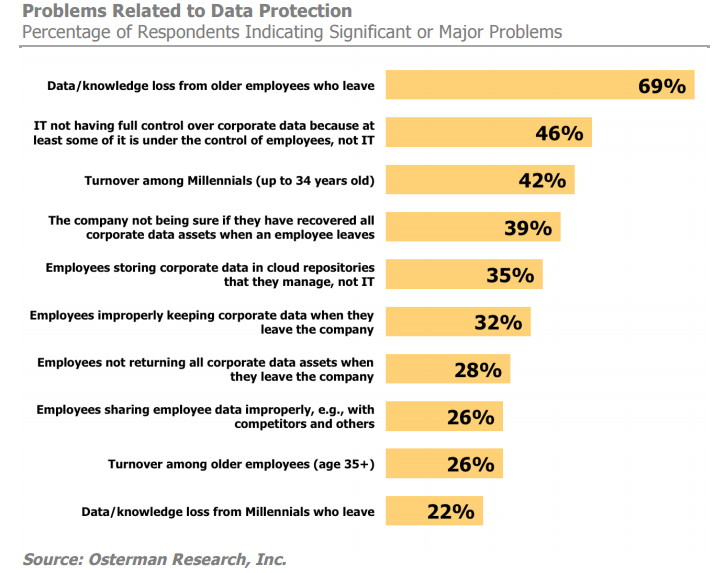

Une étude menée par le cabinet Osterman Research a indiqué que, concernant la protection des données, 69 % des entreprises redoutent une perte des données après le départ (licenciement, fin de contrat, départ volontaire) d’un employé. Le cabinet voit trois raisons qui peuvent expliquer le fait que les employés s’en aille avec les données de leur ancien employeur :

- l’inadvertance : à l'ère des dispositifs BYOD, les applications et les stockages sur le cloud, il arrive que les employés partent de l’entreprise avec des données qui lui appartiennent sans même réaliser ou alors se souvenir que ces données sont en leur possession. En outre, étant donné que de nombreux employés ont pris l’habitude de travailler au moins à temps partiel une fois à la maison (heures normales ou non), il arrive qu’ils gardent une source de données riche de l’entreprise sur leur ordinateur personnel, sur une clé USB, sur des fichiers dans le cloud, etc. ;

- ils ne pensent pas que c’est mauvais ou alors estiment que cela ne va pas nuire à l’entreprise : par exemple un employé qui, pendant son contrat, a travaillé à créer des relations clients, a participé à la création d’une propriété intellectuelle ou laisse derrière lui une entreprise qui pourrait bientôt fermer boutique, peut trouver juste de prendre des données avec lui, souvent parce qu’il estime que ces données lui appartiennent également. Pour Osterman Research, ce problème a encore pris plus d’ampleur avec le fait que les politiques de protection de données des entreprises ne sont pas renforcées mais aussi par le manque de déploiement de technologies de surveillance dont l’optique est de protéger l’entreprise contre les exfiltrations de données.

- ils le font avec de mauvaises intentions : certains employés peuvent prendre des données appartenant à l’entreprise en guise de représailles parce qu’ils estiment avoir été licenciés, mis à pieds ou être passés à côté d’une promotion de façon injuste. Ils peuvent aussi avoir un différend personnel avec leur supérieur ou alors ils voudraient pouvoir obtenir un avantage dans leur nouvel emploi en apportant sur un plateau les données confidentielles de la concurrence. « Même si la portion des employés qui emportent / détruisent les données de l’entreprise de façon mal intentionnée est un faible pourcentage relatif aux pertes de données subies par les entreprises, les dommages qui peuvent en résulter sont parfois importants ».

Osterman Research pense qu’il y a des signes qui montrent qu’un employé envisage de voler des données entreprises ou est déjà en train de le faire, et recommande aux responsables d’y être attentifs :

- les employés copient des informations sur le cloud, des clés USB, des périphériques personnels, des comptes de messagerie personnels, etc. « Bien que cela arrive souvent à cette époque du BYOD et que cela est souvent effectué par des employés qui font tout simplement leur travail, un pic dans l'une de ces activités pourrait être le signe qu'un employé est sur le point de quitter l’entreprise et envisage d’exfiltrer des données avant son départ » ;

- un nombre significatif de documents effacés depuis son ordinateur, des documents entreprises et d’autres dépôts de données ;

- des pics soudain ou des baisses dans l'activité d'email ;

- un accès inhabituel à des comptes ou des installations entreprises comme le système GRC (Gestion de Relations Clients, qui permet entre autres d'améliorer la connaissance du client et lui fournir des produits ou services répondant au mieux à ses attentes) ou à des comptes financiers à des heures différentes de celles auxquelles il y accède souvent ;

- des courriels et autres éléments de communications entre un employé et la concurrence.

Osterman Research prévient que l’exfiltration des données suite aux départs des employés peut créer une variété de problèmes, allant du simple fait d’être ennuyeux à la capacité à mettre une entreprise à genoux. De plus, lors de leur enquête, plus d’une entreprise sur cinq ne disposait de moyen de récupérer les données en la possession de leurs employés lorsqu’ils s’en sont allés. Les conséquences de cette exfiltration de données peuvent donc être diverses, entre autres :

- une perte de la propriété intellectuelle : nombreuses sont les entreprises qui ont des secrets commerciaux, des brevets, un portfolio clients ou d’autres données confidentielles qui constituent pour elles un socle précieux sur lequel s’appuient leurs activités. Si ces données venaient à être diffusées suite au départ d’un employé, cela pourrait leur causer un préjudice financier important, amoindrir leurs perspectives de revenus ou leur réputation. Le cabinet donne plusieurs exemples en guise d’illustration : « alors qu'il était encore employé, un technicien informatique de la division Hotwire.com d'Expedia a piraté les dispositifs des dirigeants d'entreprise et utilisé l'information obtenue pour générer plus de 330 000 dollars en opérations sur options d'achat d'actions. Bien que l’employé a quitté Expedia en 2015, il a continué à utiliser un ordinateur portable de l’entreprise qu’il n'avait pas retourné à son départ, continuant alors d’accéder aux dispositifs et comptes de messagerie utilisés par des dirigeants d'entreprises jusqu'à ce qu'il soit pris en 2016 » ;

- des poursuites judiciaires et d’autres litiges ;

- la perte d’un avantage compétitif .

Osterman Research propose alors quelques politiques et procédures pour minimiser voire éliminer une exfiltration potentielle de données par des employés qui quittent l’entreprise. En voici quelques unes :

- assurer une visibilité permanente des données d'entreprise sensibles : par exemple en déployant un système d'archivage de contenu qui permettra la saisie, l'indexation et l'immuabilité du contenu sur la base de la politique de l'entreprise. L'archivage des courriels est le premier choix logique et la meilleure façon de lancer un processus d’archivage de contenu mais d'autres types de données (comme les fichiers, le contenu des médias sociaux, les messages texte, les pages Web et d’autres contenus) devraient également être envisagés pour l’archivage ;

- limiter l’accès des employés aux données : par rôle, fonction, nécessité de savoir, etc. En limitant l'accès des employés aux informations sensibles ou confidentielles, l’impact des employés qui exfiltrent des données peut être atténué. L'utilisation de solutions permettant aux utilisateurs d'accéder UNIQUEMENT au contenu dont ils ont BESOIN pour mener à bien leur mission est essentiel ;

- chiffrer les données en transit, au repos et en utilisation ;

- demander une authentification appropriée pour le contenu sensible ;

- bien gérer les dispositifs mobiles et les ordinateurs portables : en raison de la quantité importante de données stockées sur les smartphones et les ordinateurs portables, il est vital de s’assurer de pouvoir effacer à distance les données mobiles afin que les anciens employés n’aient plus accès au contenu stocké sur ces périphériques ;

- s’assurer de disposer d’une politique de sauvegarde efficace ;

- insérer des clauses de confidentialité claires dans les contrats de travail ;

- élaborer des politiques sur l'utilisation adéquate des plateformes ;

- ne pas connecter une imprimante à des ordinateurs individuels.

Source : papier blanc Osterman Research

Vous avez lu gratuitement 8 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.