Une attaque DDoS perturbe l'accès à de nombreux sites importants pendant plusieurs heures,

Une attaque DDoS perturbe l'accès à de nombreux sites importants pendant plusieurs heures,essentiellement pour les internautes américains

Depuis la publication du code source de Mirai, un logiciel malveillant qui permet la création d’un botnet d’objets connectés pour lancer des attaques de déni de service, le nombre d’opérateurs de réseaux de zombies a augmenté comme le craignaient des experts en sécurité.

Pour rappel, Mirai se déploie sur des dispositifs vulnérables en analysant en continu internet pour rechercher des systèmes connectés protégés par les identifiants attribués par défaut ou codés directement dans les systèmes. Les dispositifs vulnérables sont alors attaqués par le logiciel qui les transforme en bots, les obligeant à communiquer avec un serveur de contrôle central qui peut être utilisé comme lieu de préparation pour lancer des attaques DDoS puissantes qui peuvent entre autres paralyser un site.

Des rapports liés à ce logiciel malveillant se sont multipliés, comme un rapport publié il y a quelques jours par Sierra Wireless, l’équipementier canadien en dispositifs sans fil, qui a indiqué à ses clients que « Sierra Wireless a confirmé les rapports selon lesquels le malware Mirai infecte les passerelles AirLink utilisant le mot de passe par défaut d’ACEmanager et accessibles depuis Internet ».

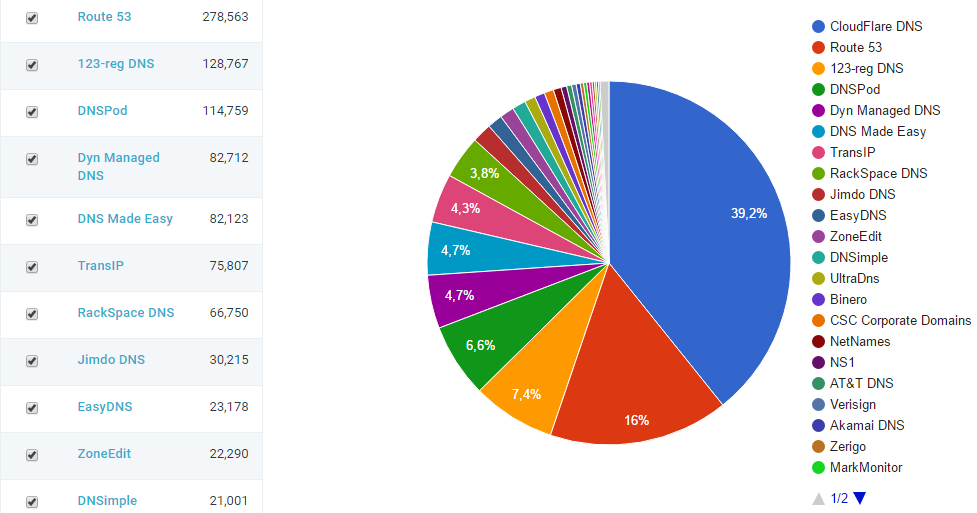

Cette fois-ci, le logiciel a été impliqué dans une attaque DDoS lancée contre Dyn, un fournisseur de service DNS. Vendredi 21 octobre en fin d’après-midi, Dyn a confirmé qu’une attaque a été lancée contre ses services, paralysant ainsi l’accès aux sites de ses clients à l’Est des États-Unis même si certains sites étaient inaccessibles depuis l’Europe. Selon le baromètre DataNyze, Dyn possède 4,7 % des sites figurant sur le top 1M de l’indice Alexa, soit 82 712 sites. Parmi eux, figurent des icônes comme Paypal, Twitter, Github, Playstation Network, Netflix, Spotify ou encore Airbnb. Peu après minuit (heure de Paris), l’entreprise a annoncé avoir résolu cet incident.

Dyn a indiqué que l’attaque est venue de millions d’adresses internet, en faisant l’une des plus puissantes jamais observées. Comme pour l’attaque contre OVH ou KrebsOnSecurity, une partie du trafic de l’attaque s’est appuyée sur des milliers de dispositifs connectés comme des caméras de surveillance, des moniteurs de bébé et des routeurs maisons qui ont été infectés à l’insu de l’utilisateur. Dale Drew, chef de la sécurité, a déclaré que d'autres réseaux de machines compromises ont également été utilisés dans l'attaque de vendredi, ce qui suggère que l'auteur avait loué l'accès à plusieurs botnets.

Face à l’ampleur de l’attaque, le FBI et la sécurité nationale américaine se sont déjà penchés sur cette attaque pour étudier toutes les causes potentielles parmi lesquelles une activité criminelle ou un attaque contre les États-Unis.

Les chercheurs en sécurité ont longtemps averti que le nombre croissant de dispositifs connectés peut potentiellement représenter un énorme problème de sécurité. Faisant allusion à l’attaque lancée vendredi, les chercheurs ont averti qu’il ne s’agit là que d’un aperçu de la façon dont ces dispositifs peuvent être utilisés pour lancer des attaques en ligne.

Source : Reuters, Dyn

Vous avez lu gratuitement 7 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Que pensez-vous du rapport de Level 3 incriminant un joueur en colère contre un site ?

Que pensez-vous du rapport de Level 3 incriminant un joueur en colère contre un site ?