Une faille dans l'implémentation du protocole TCP/IP dans Linux affecte 8 terminaux Android sur 10,

Une faille dans l'implémentation du protocole TCP/IP dans Linux affecte 8 terminaux Android sur 10, aucun correctif n'est disponible pour le moment sur Android

Internet fonctionne sur le modèle TCP/IP (TCP étant littéralement le protocole de contrôle de transmissions). Constituant la base de la grande majorité des transferts sur internet, le protocole présentait cependant plusieurs vulnérabilités. L'une d'elles était sa susceptibilité à des attaques par injection de faux paquets, qui ne proviennent pas d'une des deux extrémités de la connexion TCP. Un sous-ensemble de ces attaques, les attaques en aveugle, concerne les cas où l'attaquant n'est même pas sur le chemin entre les deux extrémités (on dit qu'il est off-path, contrairement à une attaque de type Man-In-The-Middle) et doit deviner les numéros de séquence TCP pour que ses faux paquets soient acceptés.

Aussi, pour améliorer la robustesse du protocole TCP/IP contre les attaques de type Blind In-Window, Linux a décidé d’implémenter en 2012 les recommandations de la RFC 5961 dans la version 3.6 du noyau.

Mercredi dernier, durant le 25e Usenix Security Symposium, des chercheurs de la University of California at Riverside (UCR) ainsi que les chercheurs de la US Army Research Laboratory, ont prouvé qu’il était possible pour un assaillant de se servir d’une faille sur cette implémentation afin d’identifier des connexions client - serveur via TCP et, dans tous les cas, d’y mettre un terme. Dans le cas où les échanges ne s’avéraient pas chiffrés, l’assaillant a même la possibilité d’injecter du code ou des contenus frauduleux au sein de la communication.

Pour illustrer leur assertion, ils se sont servis d’une page du quotidien USA Today et ont injecté un code qui demande aux visiteurs d’entrer leurs courriels et leurs mots de passe.

Les développeurs du noyau Linux ont publié un correctif avec la version 4.7 du noyau il y a près de quatre semaines déjà, mais le correctif n'a pas encore été appliqué par la plupart des distributions. Précisons qu’il suffit qu’une des deux extrémités de la connexion soit vulnérable pour que l’attaque puisse être réalisée.

Selon les chercheurs de la UCR, cette vulnérabilité peut être utilisée pour servir de multiples desseins : mettre fin à des connexions, pirater des communications internet, lancer des attaques ciblées pour tracer les activités en ligne des utilisateurs, pirater des communications entre deux hôtes, dégrader la garantie d’anonymat fournie par des réseaux comme Tor. Selon eux, l’attaque est rapide et fiable, dure moins d'une minute et marche environ 90 pour cent du temps.

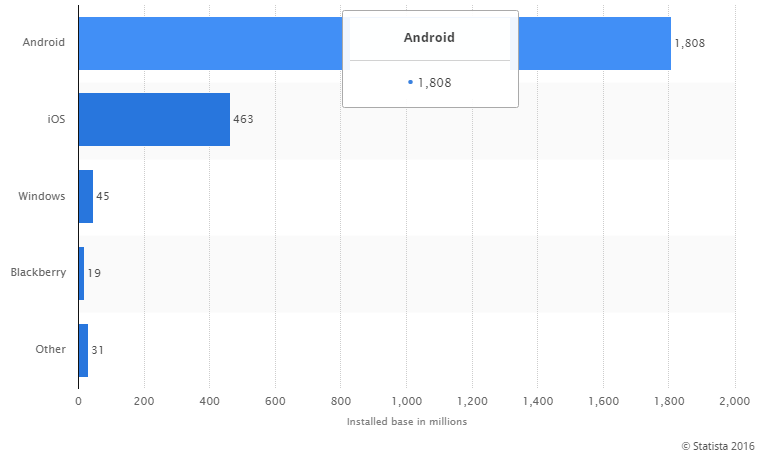

Lundi dernier, Andrew Blaich, un chercheur en sécurité de Lookout, une entreprise spécialisée dans la sécurité des terminaux mobiles, a indiqué que même les appareils tournant sur Android sont concernés : 8 appareils sur 10 de la flotte Android sont vulnérables à cette faille, soit les terminaux tournant à partir d’Android 4.4 Kitkat. Ce pourcentage représente un peu plus de 1,4 milliard de dispositifs (smartphones et tablettes) dans le monde selon le baromètre Statista.

Notons que le RFC 5961 n’a pas été complètement implémenté sur Windows et Mac, par conséquent ces plateformes ne sont théoriquement pas vulnérables.

Par ailleurs, Andrew Blaich note que bien que d’autres failles Android comme Stagefright ou Quadrooter pouvaient être plus critiques, l’attaque décrite s’avère pratique et à la portée de bon nombre de hackers. En effet, la vulnérabilité a été enregistrée comme étant CVE-2016-5696, ce qui en fait une vulnérabilité de sévérité moyenne. Toutefois, bien que l’exploiter n’est pas une chose aisée, le risque est bien présent, et en particulier pour les attaques ciblées.

Si un correctif est déjà déployé côté Linux même s’il n’est pas encore implémenté dans les principales distributions, côté Android, selon Andrew Blaich, le correctif n’est pas présent dans les dernières versions développeurs de la version Nougat (Android 7) et encore moins dans les versions du système d’exploitation déployées sur les terminaux actuellement en vente.

Un représentant de Google a déclaré que les ingénieurs de l'entreprise sont déjà au courant de la vulnérabilité et prennent les mesures appropriées. Le représentant a souligné le fait que la faille réside dans les versions vulnérables du noyau Linux et n'est pas spécifique à Android. Il a également précisé que l'équipe de sécurité Android a estimé que le risque est « modéré », contrairement à des vulnérabilités qu'elle a déjà eu à colmater qui étaient dans la catégorie « haute » ou « critique ».

Source : blog Lookout, Statista, blog Linux, RFC 5961

Vous avez lu gratuitement 6 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Ha ben je confirme que t'as pas eu l'air

Ha ben je confirme que t'as pas eu l'air