Des chercheurs en sécurité découvrent le logiciel malveillant Project Sauron,

Des chercheurs en sécurité découvrent le logiciel malveillant Project Sauron, qui a espionné des institutions gouvernementales pendant cinq ans sans se faire prendre

En septembre 2015, la division Anti-Targeted Attack Platform de Kaspersky Lab a détecté un programme malveillant sur le réseau d'une organisation gouvernementale. L'analyse a conduit à la découverte d'une étrange bibliothèque exécutable de programmes qui était chargée dans la mémoire du serveur de contrôleur de domaine. La bibliothèque a été enregistrée comme étant un filtre de mots de passe Windows et a eu accès à des données sensibles telles que les mots de passe administratifs en clair. Des recherches complémentaires ont révélé des signes d'activité d'un acteur qui n’a pas encore été identifié et qui était responsable d’attaques à grande échelle contre des entités clés gouvernementales.

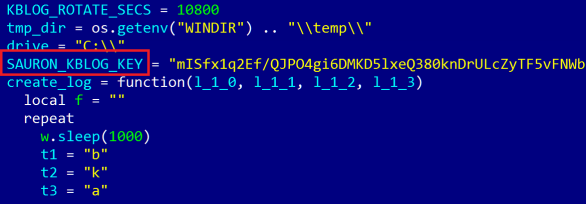

Le nom « Project Sauron » a été attribué à cause du fait que les développeurs derrière l’attaque faisaient référence à « Sauron » dans les fichiers de configuration. Il est aussi appelé Sauron, du nom du personnage fictif du « Seigneur des anneaux », des références à l'œuvre de J.R.R. Tolkien ayant été retrouvées dans le code du malware.

Le logiciel malveillant peut se déguiser en fichiers bénins et ne fonctionne pas de manière prévisible, ce qui le rend plus difficile à détecter. Les experts en sécurité de Kaspersky Lab et de Symantec estiment qu'il permet à l'attaquant d'espionner les ordinateurs infectés.

Depuis sa découverte, Kaspersky affirme avoir trouvé des traces du Project Sauron dans plus de 30 organisations en Russie, en Iran, mais également au Rwanda. Il s’agissait généralement d’institutions gouvernementales, scientifiques, militaires, télécoms et financières. « Mais nous sommes certains que ce n’est que le sommet de l’iceberg », soulignent les chercheurs de Kaspersky dans leur rapport. D’ailleurs, les chercheurs en sécurité de Symantec ont indiqué avoir trouvé des traces du logiciel malveillant dans d’autres pays comme la Chine (dans une compagnie aérienne) ou la Belgique (dans une ambassade).

Project Sauron dispose de plusieurs formes de camouflage : il peut se présenter sous la forme d’un fichier avec des noms similaires à ceux publiés par des entreprises/organisations comme Microsoft par exemple. De plus, il ne se sert jamais des mêmes méthodes pour envoyer les données à l’attaquant. À ce propos, Kaspersky a noté dans son rapport que « les attaquants ont clairement compris que nous, en tant que chercheurs, sommes toujours à la recherche de modèles ». « Supprimer les modèles et l’opération sera beaucoup plus difficile à découvrir », ont-ils continué.

Le logiciel malveillant peut subtiliser des fichiers, enregistrer les frappes ou ouvrir une porte dérobée pour permettre un accès plus large à l’ordinateur compromis. De plus, le Project Sauron n’a pas de code en commun avec d’autres exemples connus de logiciels malveillants, même parmi les plus puissants, a déclaré Costin Raiu, le directeur de la recherche sur les menaces chez Kaspersky. « Il se démarque vraiment comme étant un logiciel très, très sophistiqué ».

Un aspect du Project Sauron qui démontre son degré de sophistication est sa capacité à voler des données sensibles - telles que les clés de chiffrement - à partir d'ordinateurs qui ne sont pas réellement connectés à Internet. Ce qui en fait donc également un « air gap malware », un logiciel malveillant qui a été conçu pour contourner l’isolation air gap (aussi appelé air wall) qui est une mesure de sécurité consistant à isoler physiquement un système à sécuriser de tout réseau informatique. En théorie, lorsque cette mesure est correctement implémentée, elle devrait rendre toute tentative de piratage à distance impossible, quelle que soit sa sophistication. Toutefois, en novembre 2013, des scientifiques de Fraunhofer Society ont prouvé qu’il était possible de contourner cette mesure de protection.

Pour effectuer le piratage dans ce cas, Project Sauron va s’appuyer sur une clé USB infectée qui sera insérée dans l'ordinateur cible. Un cache de fichiers sur le lecteur sera alors en mesure de transférer le logiciel malveillant sur ce PC. Bien que les chercheurs n’ont pas déterminé avec exactitude comment les attaquants s’y prennent pour contrôler un ordinateur protégé par un air gap, ils estiment qu’ils se servent d’une faille zero day qu’ils n’ont pas encore pu trouver.

Pour l’expert en sécurité Graham Cluley, Project Sauron présente les caractéristiques d’un logiciel malveillant conçu par un groupe parrainé par un État. « Ce sont des attaques furtives, insidieuses et qui peuvent se cacher en arrière-plan durant des années tandis qu’elles collectent des informations », a-t-il indiqué. « Nous avons vu une évolution et une progression régulières de ces types d'attaques. Tandis que les gouvernements tentent de se protéger et de s’informer, il s’agit là essentiellement d’une course aux armements ». Le logiciel a opéré pendant cinq ans déjà sans avoir été découvert.

Source : Symantec, Kasperky (au format PDF)

Voir aussi :

Un malware prend des photos compromettantes et fait du chantage à la victime pour lui soutirer des informations sensibles sur son entreprise

Un malware prend des photos compromettantes et fait du chantage à la victime pour lui soutirer des informations sensibles sur son entreprise Le FBI estime que ses malwares ne doivent pas être considérés comme des malwares parce que les intentions de l'agence ne sont pas malveillantes

Le FBI estime que ses malwares ne doivent pas être considérés comme des malwares parce que les intentions de l'agence ne sont pas malveillantes HummingBad, un malware Android qui lance des campagnes publicitaires illicites, il génère un revenu mensuel de 300 000 $ aux attaquants

HummingBad, un malware Android qui lance des campagnes publicitaires illicites, il génère un revenu mensuel de 300 000 $ aux attaquants

Vous avez lu gratuitement 2 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.